اهمیت حسابرسی رویداد های امنیتی در پورتال، وب سایت های سازمانی در برابر حملات سایبری

در قدیم، بررسی رویداد ها امنیتی(Auditing) تنها برای حسابرسی استفاده میشد. اما در اواخر دهه 1980 از این روش برای تشخیص فعالیتهای نفوذگران نیز استفاده شد. آنچه در این مقاله مدنظر است توانایی های حسابرسی رویداد و نیز نحوه استفاده از آن در مسائل امنیتی پورتال سازمان ها و رویکرد سامان360 در قبال این موضوع مهم است.

1. معرفی حسابرسی رویداد های امنیتی

حسابرسی رویدادهای امنیتی وب سایت های سازمان نه تنها عامل بازدارندهای برای عاملان حملات سایبری به حساب میآید بلکه رضایت کاربران را نیز جلب میکند. به عبارت دیگر وجود حسابرسی رویداد ها علاوه بر اینکه امکان تشخیص دسترسی غیرمجاز و رفتار نفوذگرانه را فراهم میسازد، به عنوان عامل بازدارنده برای افرادی که از وجود آن مطلع هستند نیز عمل میکند. برای استفاده از حسابرسی رویداد ها لازم است حوادثی را که قابل ثبت کردن هستند، شناخت.

حوادث امنیتی در پورتال های سازمانی که قابل ثبت کردن میباشند عبارتاند از:

- استفاده از روشهای شناسایی و احرازهویت یکپارچه اصالت در سامانه ها؛

- اعمال انجام شده توسط کاربران و یا مدیران سیستم؛

- ایجاد رویداد برای خروجی چاپگر ها؛

- کلیه حوادث مرتبط با امنیت که در اهداف حسابرسی رویداد ها در نظر گرفته شده است.

سامان 360 نیز در کنار تمهیدات امنیتی گسترده ای که جهت پیش گیری از مخاطرات امنیتی و همچنین مقابله با تلاش هکرها برای نفوذ و حملات سایبری پیش بینی کرده است، از امکان ثبت رویدادها و رخدادها غنی در گستره زیر ساخت خود بهره می برد تا بتواند بخشی از رویدادهای اشاره شد در فوق و برخی دیگر از رویدادهای با اهمیت بالا را به شکل معنا داری در بخش حسابرسی رویدادها ثبت نماید.

2. قابلیت هایی که سامانه های حسابرسی رویداد ها باید داشته باشد:

اهداف سامانه های حسابرسی رویداد های وب سایت از نظر امنیتی عبارتاند از:

- امکان بازنگری الگوی دسترسی به یک شیء خاص، تاریخچه دسترسی مربوط به یک فرایند و یا یک فرد در سیستم، استفاده از روشهای حفاظتی که در پورتال ها پشتیبانی میشوند و بررسی عملکرد آنها؛

- امکان کشف سعی کاربران و یا افراد خارجی برای پشت سر گذاشتن روش حفاظتی پورتال های سازمانی؛

- امکان کشف استفاده ناصحیح از توانایی یک کاربر هنگامی که میخواهد عملی انجام دهد که بالاتر از توانایی اوست، مانند حالتی که کاربر عادی سعی میکند کاربر جدیدی اضافه کند؛

- بازدارندگی در مقابل افرادی که سعی میکنند روش حفاظتی پورتال را پشت سر بگذارند.

در حسابرسی رویداد ها نیاز به ذخیرهسازی اطلاعات است تا حادثه قابل ردیابی باشد.

برخی از این اطلاعات عبارتاند از:

- تاریخ و زمان حادثه؛

- شناسهای که بهطور یکتا معین نماید چه کاربری باعث بروز حادثه شده است؛

- نوع حادثه؛

- موفقیت یا شکست در حادثه؛

- مبدأ درخواست برای حوادث مربوط به شناسایی و یا احراز اصالت؛

- نام شئ معرفی، دسترسی و یا حذف شده از فضای کاربر؛

- توضیح در مورد تغییرات انجام شده توسط مدیر سیستم در بانک اطلاعاتی امنیتی.

به عنوان مثال در سامان360 حوادثی که قابل ثبت هستند (به صورت موفقیت و یا شکست) عبارتاند از:

- همه رفتارهای کاربران،

- همه بازدیدها از بخشهای مختلف سیستم،

- ورود و خروج ها،

- تغییرات در همه محتوا ها با حفظ محتوای قبل از تغییر و بعد از تغییر.

یکی از مسائل مهم در حسابرسی رویداد ها، بررسی اطلاعات ذخیره شده است، که ممکن است حجم زیادی داشته باشد.

3. سیستمهای تشخیص نفوذ گر (Intrusion Detection Systems-IDS)

سیستمهای تشخیص نفوذ گر نه تنها سعی میکنند ورود غیر مجاز به پورتال سازمانی را تشخیص دهند، بلکه فعالیتهای غیر مجاز انجام شده توسط یک کاربر مجاز را نیز تشخیص میدهند. به عبارت دیگر این گونه سیستمها با توجه به اطلاعات ذخیره شده به واسطه حسابرسی رویداد کاربرانی را که وارد پورتال میشوند، بررسی میکنند تا ورود غیر مجازی به سیستم رخ ندهد و از طرف دیگر فعالیتهای کاربرانی را که در پورتال مشغول به کار هستند، بررسی میکند تا در صورت بروز اعمال غیرمجاز توسط کاربری، آن را به مدیر سامانه سازمان اطلاع دهد.

فعالیتهایی که چنین سیستمهایی تشخیص میدهند به شرح زیرند:

- سعی در ورود (و یا ورود موفق) غیرمجاز به پورتال. معمولاً توسط افراد خارج سایت(hackers) انجام میشود، مانند حدس زدن کلمه عبور یک کاربر.

- نقاب زدن(Masquerading). معمولاً با ورود غیر مجاز به پورتال و به جای یک کاربر مجاز شروع میشود و اعمالی انجام میشود که میپندارند کاربر مجاز انجام داده است.

- نفوذ توسط کاربر مجاز. سعی یک کاربر مجاز به انجام عملی که وی مجاز به انجام آن نیست، مثل سعی در ورود به بخش مدیریت پورتال سازمان بهعنوان مدیر سیستم.

- نشت اطلاعات توسط کابر مجاز. این حالت معمولاً در سیستمهایی که دارای امنیت چند سطحی میباشند امکان پذیر است، مانند حالتی که اطلاعات سری به سطح پایینتری نشت پیدا میکند.

- استنباط توسط کاربر مجاز. این عمل نیز در امنیت چند سطحی مطرح است که در آن کاربری در سطح پایین با اطلاعاتی که در اختیار دارد میتواند اطلاعاتی را که در سطح بالاتری وجود دارد حدس بزند.

- اسبهای تراوا(تروجان ها). فعالیتهای مخفیانهای که یک برنامه ممکن است انجام دهد و این فعالیتها از ظاهر برنامه استنباط نمیشود.

- ویروسها. کدهایی که به برنامههای کاربردی چسبیده و اعمالی غیرطبیعی انجام میدهند.

- عدم سرویسدهی. درخواست متناوب از یک سرویس در سیستم به منظور جلوگیری از قابل استفاده بودن آن سرویس برای کابران مجاز. بدین ترتیب یکی از اهداف امنیت یعنی در دسترس بودن نقض میشود.

بعضی از روشهایی که سیستم تشخیض نفوذ از آنها استفاده میکنند عبارتاند از:

1. روش مبتنی بر حساب کاربری کاربر (User Profiling Method)

در این روش اعمالی که هر کاربر معمولاً انجام میدهد (شامل دستورات، زمان استفاده و غیره) ثبت میشود و اگر عملی کاملاً مغایر با آنها رخ دهد میتوان حدس زد که نفوذ گری خود را بهجای کاربر مجاز جا زده است. اما باید توجه داشت که معمولا نفوذگران میتوانند از اینگونه حفاظها بگذرند، به خصوص هنگامی که از کاربر مجاز شناخت لازم را دارند.

2. روش مبتنی بر حساب کاربری نفوذ کننده به وب سایت سازمان (Intruder Profiling Method)

اگر اعمالی که یک نفوذگر ممکن است انجام دهد قابل حدس زدن باشد میتوان چنین اعمالی را در سامانه های مدیریت رویداد جستجو کرد تا نفوذگران احتمالی را پیدا کرد. به عنوان مثال معمولاً نفوذگران به محض ورود به بخش مدیریت پورتال سعی میکنند کاربرانی را که در آن زمان داخل سیستم هستند، بررسی کنند و یا به سیستم فایل و یا ساختار دایرکتوریها دسترسی پیدا کنند و در زمان کوتاهی سیستم را ترک میکنند. معمولاً نفوذگر پس از ورود به سیستم دستور who را وارد میکند تا دریابد مدیر شبکه (Adminstator) در شبکه هست یا نه. در ضمن کاربر غیرمجازی که وارد پورتال شده اگر نداند وارد چه سیستمی شده ممکن است از دستوارت یک سیستم عامل دیگر استفاده کند. بنابراین دادن دستورات نامأنوس به سیستم تشخیص نفوذ میتواند وجود یک نفوذگر را اطلاع دهد.

3. تحلیل امضاء (Signature Analysis)

در این روش از ویژگیهای کاربران استفاده میشود که در آن با بررسی فواصل زمانی که کاربر برای تایپ حروف صرف میکند کاربر واقعی شناخته میشود. مثلاً برای هر کابر میتوان زمان تایپ کلمات in ، io ، no ، on ، ul ، the ، and ، و غیره را ثبت کرد و توسط آن نفوذگر را تشخیص داد.

این روش معمولاً در سیستمهای شبکهای غیر ممکن است و نیاز به تجهیزات دارد. این روش در شبکههای mainframe قدیمی کاربرد دارد که در آن اطلاعات در مرکز جمعآوری میشود.

4. روش مبتنی بر عمل (Action Based Method)

در این روش اعمال کاربران بررسی میشود.

اگر کاربر عملی را انجام دهد که معمولاً یک نفوذ گر انجام میدهد مانند تغییر وضعیت از کاربر عادی به مدیر سیستم، در این صورت کاربر مذکور باید مورد توجه قرار گیرد. یا کاربری که سعی میکند عملی را انجام دهد که قبلاً به عنوان ضعفهای امنیتی شناخته شده، احتمالاً آن کاربر یک نفوذگر است.

بعضی از سیستمهای تشخیص نفوذگر عبارتاند از:

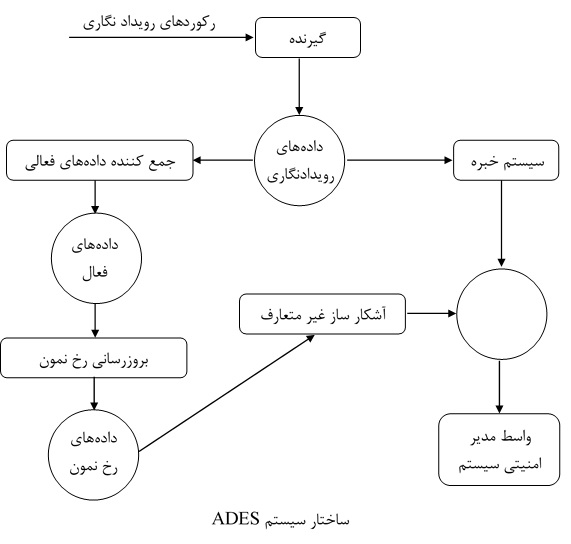

1. سیستم خبره تشخیص نفوذگر (Intrution Detection Expert System-IDES)

این سیستم در سال 1985 در SRI International توسعه داده شد. اساس این سیستم روش مبتنی بر پرونده کاربر و یک سیستم ماهر(Expert system) برای بررسی فعالیتهایی است که با سناریوهای حملات سایبری شناخته شده مطابقت دارند و یا سعی میکنند از نقاط ضعف شناخته شده پورتال های سازمانی استفاده کنند. مواردی که ذخیره روش مبتنی بر پرونده کاربر به حساب میآیند عبارتاند از مقدار استفاده از CPU، زمان اتصال به سیستم، محل استفاده، دستورات و ویرایشگرهای استفاده شده، کمپایلرهای استفاده شده، خطاها، ساعات و روزهای استفاده و فعالیتهای شبکهای. ساختار این سیستم در شکل زیر آمده است. در ابتدا رکورد ثبت شده وارد گیرنده IDES میشود و در صورتی که مورد قبول باشد در بانک اطلاعاتی دادههای رویدادنگاری قرار میگیرد. سپس این رکورد توسط سیستم خبرهای بررسی میشود تا معلوم شود آیا نفوذ به وب سایت سازمان رخ داده است یا خیر. هر فعالیتی که شناسایی و کشف میشود در بانک اطلاعاتی دادههای غیر متعارف قرار میگیرد و مدیر سیستم به این بانک دسترسی دارد. اطلاعات مربوط به کلیه فعالیتهای نفوذگرانه ثبت شده در جمعکننده دادههای فعال قرار دارد که معمولاً روزانه به روز میشود. آشکارساز غیر متعارف براساس دادههای موجود برای مدیر سیستم مشخص میکند که عمل مورد نظر مشکوک هست یا خیر.

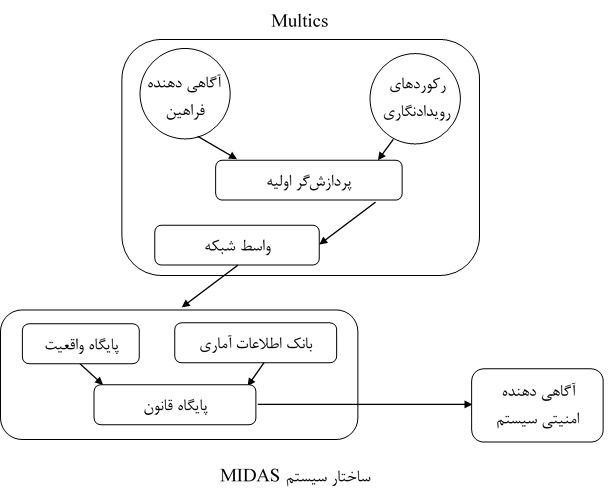

2. MIDAS (Multics Intrusion Dectection & Altering System)

این سیستم برای سیستم عامل Multics که در رایانه Dockmoster (که یک سیستم رایانهای غیر طبقهبندی شده NSA برای فراهم آوردن اطلاعات مرتبط با امنیت رایانه است) استفاده میشود طراحی شده است. MIDAS شامل چندین جزء است که قسمتی روی سیستم Multics و بقیه روی یک ماشین مجزای Symbolics Lisp اجر ا میشوند.

در این سیستم سه قانون استفاده میشود که عبارتاند از:

- کشف حمله فوری. (Immediate Attack Heuristics) در صورت مشاهده نقض امنیت با استفاده از اطلاعات که در رکورد ثبت شده است عمل نفوذگرانه را تشخیص میدهد و از آمار ثبت شده استفاده نمیشود.

- کشف کاربر غیر متعارف. (User Anomaly Heuristics) مبتنی بر پرونده کاربر است و اعمال غیر طبیعی کاربر را تشخیص میدهد.

- کشف حالت سیستم. (System State Heuristics) مانند حالت قبل است ولی برای سیستم و نه برای یک کاربر خاص. مثلاً تعدا زیادی عمل login توسط شناسه های مختلف که به کاربر خاصی وابسته نمیشود میتواند یک عمل نفوذگرانه باشد. مانند حالتی که در یک زمان مشخص تعداد زیادی کلمه عبور ناموفق وارد سیستم میشود. ساختار این سیستم در شکل زیر آمده است.

در این شکل رکوردهای ثبت شده توسط Multics در بخش رکوردهای حسابرسی رویداد نگهداری میشوند و آنهایی که توسط Multics ثبت نشدهاند در Command Monitor نگهداری میشوند. با پردازش این دو دسته رکورد، اطلاعاتی که استفاده نمیشوند حذف شده و بقیه اطلاعات برای استفاده در بخش پایگاه واقعیت فرمت شده و از طریق رابط شبکه ارسال میشود. در بانک اطلاعاتی آماری، آمار مربوط به سیستم و کاربران و آنچه برای سیستم فعالیت عادی تلقی میشود نگهداری میشود. با مقایسه رکورد به دست آمده با این بانک اطلاعاتی در صورتی که بر اساس قوانین، عمل غیرطبیعی تشخیص داده شود آن را عمل نفوذگرانه تلفی کرده و گزارش میشود.

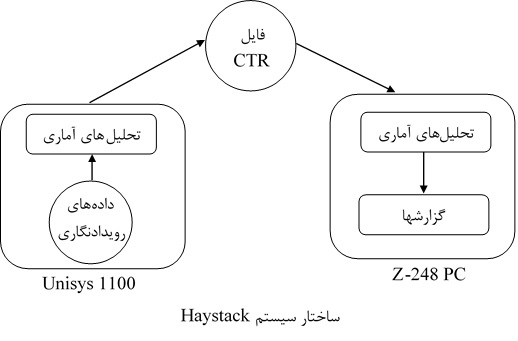

3. Haystack

این سیستم برای نیروی هوایی به منظور بررسی حسابرسی رویداد و ابزار تشخیص نفوذگران طراحی شده است. برخلاف دو سیستم قبلی به صورت برون خط عمل میکند و این نقطه ضعف این سیستم است. این سیستم دو جزء داشت که یکی ماشین mainframe از نوع 1100/60 Unisys بود که حوادث در آن ثبت میشد و اطلاعات لازم استخراج میشد و در فایل (Canonical Audit Trail-CAT) ذخیره میشد. و دیگری ماشین Zenith Z-248 که سازگار با IBM PC بود و به طور برون خط حوادث ثبت شده را بررسی میکرد.

در فایل CAT (همانند شکل زیر)، رکوردهای ضبط شده بررسی میشوند، در صورتی که حادثهای مربوط به امنیت باشد برای بررسی ثبت میشود. همچنین از رکوردها برای به روز درآوردنِ رفتارِ کاربر در بانک اطلاعاتی، استفاده میشود. در تحلیلهای آماری رکوردهای ذخیره شده در فایل CAT به صورت برون خط تحلیل میشوند. در تحلیل رکورد علاوه بر این که عملکرد با رفتار قبلی کاربر مقایسه میشود، همچنین با چند رفتار نفوذگرانه شناخته شده نیز مقایسه میشود تا کاربری که به تدریج رفتارش نفوذگرانه است قابل تشخیص باشد. در این سیستم نیز در دادههای رویدادنگاری رکوردها ثبت میشود.

4. تشخیص نفوذگران شبکه (Network Intrusion Detection)

سیستمهای ذکر شده برای تشخیص نفوذگران روی یک ماشین بودند نه چند ماشینی که بهصورت شبکهای به هم متصل هستند. اکثر سیستم تشخیص نفوذگر شبکه، همان سیستم تشخیص نفوذگر روی یک ماشین هستند که برای محیط شبکهای توسعه داده شدهاند (مانند IDES). طراحی دیگر سیستمها، مبتنی بر درسهایی بوده که از سیستم تشخیص نفوذگر روی یک ماشین گرفته شده و مشخصات اضافهای را که در یک محیط شبکهای مطرح میشوند نیز در طراحی مد نظر قرار دادهاند. در سیستم شبکهای ممکن است رایانهها و سیستمهای عامل متفاوت باشند و معمولاً با نظارت اطلاعات مبادله شده نفوذگران تشخیص داده میشوند و نیازی به تغییر در سیستم عامل نیست. یکی از مثالها از مشخصات سیستم شبکهای که در یک ماشین تنها وجود ندارد حمله تق تق دستگیره (Doorknob Rattling Attack) است که در آن فرد سعی میکند دربها را یکییکی بررسی نماید تا شاید یک درب قفل نشده پیدا کند. در سیستم نفوذگر ممکن است روی هر رایانه تنها یک بار login نماید که برای هر رایانه به طور مستقل تهدید محسوب نمیشود ولی در کل سیستم شبکه نشانگر حمله میباشد. بعضی از سیستم تشخیص نفوذگر شبکه عبارتاند از:

- (Network Security Monitor) NSM

- (Distributed Intrusion Detection System) DIDS

- (Network Anomaly Detection & Intrusion Reporter) NADIR

- (Cooperating Security Manager) CSM

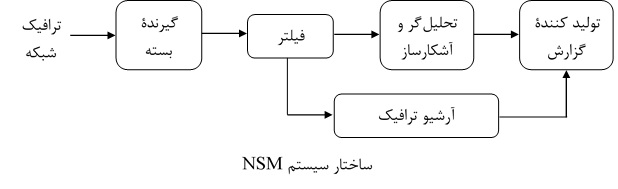

4.1. سیستم دیدبانی امنیت شبکه (Network Security Monitor-NSM)

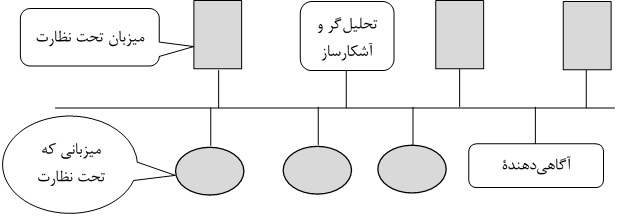

این سیستم در دانشگاه کالیفرنیا پیاده شده و عملکرد آن در آزمایشهای صورت گرفته مثبت بوده است در این سیستم از رویدادنگاری برای عمل تشخیص نفوذگرانه استفاده نمیشود بلکه کل ترافیک شبکه نظارت میشود. ساختار این سیستم در شکل زیر آورده شده است. در این سیستم تحلیلگر و آشکارساز یک سیستم خبره برای تشخیص عمل نفوذگرانه است که این تشخیص را براساس دانش قبلی و ترافیک شبکه انجام میدهد.

4.2. سیستم تشخیص نفوذگر توزیع شده (Distributed Intrusion Detecion System-DIDS)

پروژه مشترکی بین دانشگاه کالیفرنیا، آزمایشگاه ملی Lawrence Livermore، آزمایشگاه Haystack و نیروی هوایی آمریکا است که در واقع سیستم NSM توسعه یافته میباشد (با حذف نقیصههایش). بعضی از خواص DIDS عبارتاند از:

- بر خلاف NSM میتوان اعمال کاربری را که به طور مستقیم از طریق ترمینال و یا خط تلفن به سیستمی متصل شده است، نظارت کند. (در NSM فقط ارتباط بین سیستمها قابل نظارت بوده است.)

- در این سیستم امکان تشخیص فعالیتهای نفوذگرانه حتی در حالتی که دادههای رمز شده ارسال میشوند وجود دارد.

- از طرف دیگر امکان نظارت بر یک کاربر در شبکه حتی وقتی از یک سیستم به سیستم دیگر میرود وجود دارد. با دادن یک شناسه شبکه (NID) به هر کاربری که وارد شبکه میشود، حتی اگر کاربر از سیستم 1 به سیستم 2 وارد شود، این عمل از طریق NID کاربر مشخص است (حتی اگر نام کاربر در سیستم دوم عوض شده باشد).

سیستم DIDS سه قسمت اصلی دارد که شکل زیر آن را نشان میدهد. این سه قسمت عبارتاند از:

- Host Monitored: برای رایانههای حساس تر استفاده میشود که ضمن بررسی رویدادنگاری، اطلاعات شبکهای مهم (مثل دستور rlogin و rsh) به مدیریت DIDS ارسال میشود. الگوریتم استفاده شده در این قسمت مشابه Haystack است.

- DIDS Director: این قسمت مدیریت تشخیص فعالیتهای نفوذگرانه را به عهده دارد. با هر یک از میزبانها و یا ناظر LAN ارتباط برقرار میکند تا اطلاعات لازم را دریافت کند و یا وضعیت امنیتی را به آنها گزارش دهد.

- LAN Monitor: زیر مجموعهای از NSM است که ترافیک شبکه را مشاهده و فعالیتهایی از قبیل rlogin، telnet، و ftp را گزارش میدهد.

4.3. سیستم (Network Anomaly Detection & Intrusion Reporter) NADIR

این یک سیستم تشخیص نفوذ خلاف و استفاده ناصحیح مبتنی بر سیستم خبره است که برای شبکه رایانهای مجتمع (ICN) آزمایشگاه ملی Los Almos طراحی شده بود. NADIR رکوردهای رویدادنگاری (Audit Records) را از شبکه میگیرد و گزارش هفتگی از فعالیتهای شبکه و کاربران ایجاد میکند. به دلیل اینکه برای شبکه خاص ICN طراحی شده به راحتی قابل استفاده در شبکههای دیگر نیست (ICN به چهار بخش با اولویتهای امنیتی متفاوت تقسیم شده است). گزارشهای هفتگی براساس قوانینی بررسی میشوند و بر آن اساس فعالیتهای مشکوک و نقض سیاستهای امنیتی تعیین میگردد. برای هر کاربر یک شمارنده وجود دارد که بر اثر بررسیهای انجام شده مبتنی بر قوانین، به ازای هر عمل نفوذگرانه که تشخیص داده میشود شمارنده یک واحد افزایش مییابد. اگر شمارنده کاربری از حد مجاز افزایش یابد احتمالاً آن کاربر یک نفوذگر است.

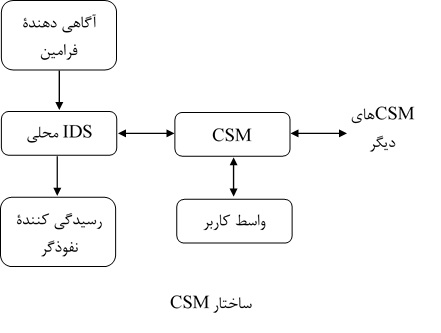

4.4. سیستم (Cooperating Security Manager) CSM

این سیستم برای محیط شبکهای توزیع شده توسط دانشگاه Texas A&M طراحی شده است و روی سیستم عامل UNIX اجرا میشود و به دلیل عدم مدیریت متمرکز برای شبکهها با هر ابعادی قابل اجراست. سیستمهای CSM در شبکه با یکدیگر ارتباط برقرار میکنند و فعالیتهای مشکوک را تشخیص میدهند. بنابراین تعداد زیادی از میزبانها باید CSM را اجرا کنند. اگر CSM فعالیت مشکوکی تشخیص دهد آن را به بقیه CSMها نیز گزارش میدهد تا در صورتی که کاربر ادامه فعالیت نفوذگرانهاش را در میزبان دیگری انجام دهد قابل پیگیری باشد. اجراء CSM در شکل زیر آمده است. در این شکل IDS محلی یک سیستم تشخیص نفوذگر داخلی است که از طریق رسیدگی کننده نفوذگر به مدیر سیستم گزارش میدهد تا تصمیم لازم (مانند قطع ارتباط نفوذگر یا قفل کردن حساب رایانهای او) را اتخاذ نماید. در این شکل واسط کاربر رابطی برای مدیر سیستم به منظور بررسی اتفاقات است.

5. نظارت و قانون

در کشورهایی که به حریم خصوصی احترام میگذارند به راحتی نمیتوان اعمالی مانند نظارت را انجام داد. مثلاً این سرویس (خدمت) تلفنی که شماره تماس گیرنده را به طرف مقابل نشان میدهد قانونی نیست. طبق قانون آمریکا، سیستمی که فعالیتها را نظارت میکند باید در ابتدای هر بار ورود به سیستم پیغام دهد که فعالیتها نظارت میشوند. بنابراین یک نفوذگر هم این پیام را میبیند.

6. حسابرسی رویداد های امنیتی در سامان 360

در مدیریت وب سایت های سازمانی، به دلیل تعدد افراد و تنوع نقش آنها در انجام کارها و همچنین حساسیت بالای سازمان ها در مشخص بودن مسئولیت محتوای منتشر شده در وب سایت آنها، ابزار جامع لاگ و ممیزی (ثبت رویدادها و رخدادها) نقشی حیاتی در سیستم دارد. در سامان360 همه رفتارهای کاربران، همه بازدیدها از بخشهای مختلف سیستم، ورود و خروج ها، تغییرات در همه محتوا ها، محتوای قبل از تغییر و بعد از تغییر، شناسه های کاربری، آدرس های دسترسی و غیره به طور کامل ثبت و برای شما قابل بررسی و گزارش گیری است. در سامان360 هیچ چیز از نگاه شما دور نمی ماند.

این موضوع هم در شرایط عادی به کمک شما خواهد آمد که دید بازی از هر نوع تغییر در وب سایت خود داشته باشید و هم به هر دو طرف ما و شما در بررسی رفتار کاربران مخاطره آمیز کمک می کند.

برای طرح و تبیین این امکانات و ویژگی های کلیدی در حوزه امنیت آمادگی ارائه پاسخ به سوالات شما و یا دموی محصول را داریم، به همین جهت می توانید به یکی از روش های زیر با ما در ارتباط باشید.

- تکمیل فرم درخواست جلسه مشاوره و دمو از بنرهای سمت راست همین مقاله

- تماس تلفنی با شماره 91071055 داخلی های 113 و 116

- در چت آنلاین سایت میتوانید درخواست تماس خود را ثبت نمایید تا کارشناسان ما در اسرع وقت با شما تماس بگیرند